Quelle est l’augmentation annuelle standard pour un développeur qui travaille correctement mais pas exceptionnellement, avec une progression de carrière classique ? 2 %, 4 %, 6 %, 8 % ?

J’ai demandé autour de moi, 3 à 5 % semble des estimations raisonnables. Les augmentations de 8 à 10 % sont considérées comme des mérites exceptionnels.

À vous de trouver les chiffres de votre entreprise. Vous pouvez lisser via une moyenne sur plusieurs années mais pas exclure les années « exceptionnelles » où l’entreprise a été en difficulté financière.

Et à dans la grille d’embauche ?

Si vous avez une grille de salaire de référence à l’embauche, même si le nombre d’années d’expérience n’y est qu’indicatif, quelle augmentation annuelle serait nécessaire pour passer de 0 à 5 ans d’expérience en respectant cette grille ?

Ajoutez-y l’inflation (prenons 1 % pour simplifier). Si votre grille des salaires à l’embauche a tendance à être réévaluée plus vite que l’inflation à cause d’un marché en tension, prenez-le aussi en compte (c’est très probablement le cas sur les métiers d’ingénierie logicielle, je ne serais pas étonné qu’il faille ajouter 1 point de % en plus).

Attention, on parle là d’augmentation annuelle, toutes les années. Si vous n’augmentez qu’une fois tous les deux ans, il faut doubler ce chiffre. S’il n’y a pas ou peu d’augmentation les années difficiles, il faut l’augmenter proportionnellement les autres années.

Comparons…

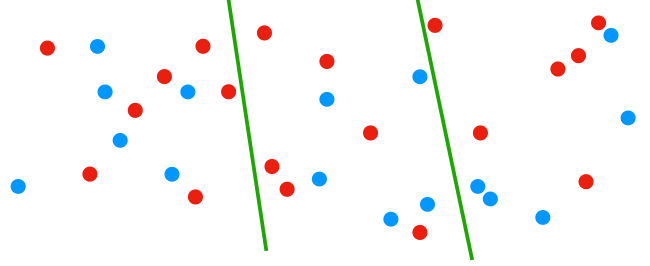

Si, après corrections liés à l’inflation et à l’évolution du marché, le chiffre que vous obtenez à partir des salaires à l’embauche est plus grand que celui de vos augmentations annuelles moyennes, vous avez un problème.

Si, toujours après correction, il est équivalent ou supérieur à ce que vous considérez comme une augmentation exceptionnelle, votre problème est critique.

Une simple question d’inégalités…

Vous avez un problème parce que vous générez une inégalité entre les nouveaux (qui s’alignent à la grille d’embauche) et les anciens (plus faiblement augmentés).

Vous générez un sentiment d’injustice pour les anciens. Comme en parallèle ces mêmes développeurs vont recevoir des offres qui, elles, s’alignent sur le marché, l’insatisfaction ne va pas pouvoir être ignorée et ne va que grandir avec le temps.

Dans le meilleur des cas les anciens sont incités à démissionner plus vite que prévu pour poursuivre leur carrière. Dommage, ce sont eux qui ont la connaissance de votre l’entreprise et recruter coûte cher.

Dans dans le pire des cas ces anciens restent, insatisfaits, générant une défiance et un pessimisme latents vis à vis de la direction, en entrainant aussi les nouveaux dans le sillage.

En regardant ce que je considère le marché de l’ingénierie logicielle et ce que je vois dans différentes entreprises où je suis passé, l’augmentation légitime devrait approcher les 6 à 7 % les 5 premières années en plus de l’inflation (donc 7 à 8% avec l’inflation du moment). Ça décroit après les premières années mais reste probablement encore dans les 3 à 4 % hors inflation (donc 4 à 5 % avec) pendant les 10 ans suivants.

Bien évidemment, je parle de moyenne. Pour suivre 7 à 8 % en moyenne année après année, il devrait être fréquent de voir des augmentations de 10 % et plus.

Vous avez fait tenté l’expérience ? Je suis curieux de vos chiffres.

Que considériez-vous une augmentation « normale » avant de faire le calcul ? Quelle augmentation est nécessaire d’après votre grille à l’embauche et en y ajoutant au moins 1% d’inflation ?