Moment détente…

[Apple] Watch apps whose primary function is telling time will be rejected

C’est tellement ironique que je ne pouvais pas m’abstenir de le poster

Moment détente…

[Apple] Watch apps whose primary function is telling time will be rejected

C’est tellement ironique que je ne pouvais pas m’abstenir de le poster

For years, Google’s mission included the preservation of the past. […]

In the last five years, starting around 2010, the shifting priorities of Google’s management left […] archival projects in limbo, or abandoned entirely.

On parle de la plus grande archive Usenet de l’époque, de Google Books qui tentait de scanner tous les livres de la planète pour archive, ou de la News Archive qui gardait des historiques de presse ayant jusqu’à 200 ans d’ancienneté.

Two months ago, Larry Page said the company’s outgrown its 14-year-old mission statement. Its ambitions have grown, and its priorities have shifted. […]

As it turns out, organizing the world’s information isn’t always profitable. Projects that preserve the past for the public good aren’t really a big profit center. Old Google knew that, but didn’t seem to care.

Tout est dans le titre : Never trust a corporation to do a library job.

The Internet Archive is mostly known for archiving the web, a task the San Francisco-based nonprofit has tirelessly done since 1996, two years before Google was founded.

Archives du web, mais aussi audio et vidéo diverses, musiques, films, enregistrements TV, livres et même vieux logiciels.

Le problème c’est que notre société a tendance à considérer que tout doit être rentable, que si ça a un intérêt de le faire alors ça doit pouvoir être vendu et géré par une société privée. Même l’État se désintéresse au fur et à mesure de ses missions légitime en calculant la rentabilité financière des projets.

Nous faisons de l’archéologie pour connaitre notre passé, mais jetons notre présent au lieu de l’archiver, alors que c’est techniquement faisable, et politiquement souhaitable.

Depuis 24h j’ai demandé à mon navigateur de bloquer les iframes et scripts tiers, c’est à dire ceux qui n’appartiennent pas au même domaine que la page que je visite.

Vous savez quoi ? le web fonctionne en fait encore très bien, presque mieux. Je n’ai plus les publicités, les pisteurs, les gadgets, les invites de réseaux sociaux… mais à peu près tout le reste.

Je dois faire des exceptions au cas par cas comme pour Gmail ou quelques sites qui utilisent deux domaines distincts, mais ces exceptions sont plutôt très simples à gérer.

J’ai retiré Adblock+ et Ghostery pour les remplacer par µblock. Ce dernier se base sur les mêmes listes que Adblock+ donc vous ne perdrez pas grand chose.

J’ai désormais une petite icône rouge dans ma barre de navigation. Un clic simple laisse apparaitre une infobulle avec quelques informations mais surtout un gros bouton vert.

Un clic sur le numéro de version µblock en haut de l’infobulle et vous arrivez sur la page des préférences. La liste des filtres a des valeurs par défaut assez intelligentes, vous voudrez probablement juste ajouter la liste « FRA: EasyList Liste FR » pour les valeurs spécifiques à nos sites français.

Là on s’arrête chez tous les non-geeks. Ce devrait être un bon remplacement à ADBlock+ et à Ghostery, tout en prenant un peu moins de ressources.

En cas de problèmes un clic sur le gros bouton vert désactive µblock sur tout le site en cours de navigation.

Personnellement j’ai voulu tenter plus loin et plus basique. Dans les paramètres vous pouvez cocher « je suis un utilisateur expérimenté ».

Désormais vous avez un petit + en face du terme « requêtes bloquées ». Un clic et vous avez accès à une superbe interface étendue qui permet de faire des exceptions ou des règles fines.

La partie basse liste les domaines tiers utilisés : D’abord le domaine principal, en gras, puis les différents sous-domaines correspondants sur les lignes suivantes. Un sous-domaine a sa première colonne en vert, rouge ou jaune ou rouge pâle suivant que toutes les requêtes ont été autorisées, que toutes ont été bloquées, ou qu’il y a un peu des deux.

Sur tout le tableau, on peut forcer le blocage ou l’autorisation des requêtes dans une catégorie en changeant de couleur la case correspondante en seconde ou en troisième colonne. La seconde correspond à un blocage global sur tous les sites, la troisième à un blocage uniquement sur le site en cours. Bien évidemment, si vous bloquez globalement un domaine, il sera aussi bloqué (donc en rouge) pour le site en cours sur la troisième colonne.

Alors j’ai bloqué les scripts et cadres tiers, globalement (j’ai passé en rouge la seconde colonne de la quatrième et de la cinquième ligne, comme le montre la capture d’écran précédente).

Les dégâts sont loin d’être aussi importants que ce qu’on peut imaginer. Dans l’ensemble ça fonctionne très bien.

Il faut parfois autoriser quelques domaines en plus, au cas par cas, pour éviter d’avoir un contenu trop nu. Sur lemonde.fr j’ai du passer en vert la troisième case en face du domaine lmde.fr. Sur les sites de Google j’ai du autoriser gstatic.com. De telles exceptions sont très faciles à trouver et c’est fait une fois pour toutes.

Je sais qu’il me restera des exceptions à trouver, par exemple dans le cas des vidéos Dailymotion ou Youtube. Globalement ça fonctionne quand même très bien et je suis prêt à payer le prix d’avoir à faire quelques surcharges manuelles de temps en temps.

Je suis certain que dans un mois ces surcharges manuelles devraient être assez complètes et que je n’y toucherai quasiment plus. Je regrette juste de ne pas pouvoir les synchroniser entre Firefox et Chrome.

Pour l’instant, à force de clic, mes règles ressemblent à ça (cinquième onglet des préférences) :

* * 3p-frame block * * 3p-script block * ajax.googleapis.com * noop * bootstrapcdn.com * noop * disqus.com * noop * googlevideo.com * noop * gstatic.com * noop * highcharts.com * noop * youtube.com * noop * ytimg.com * noop 500px.com 500px.org * noop mail.google.com googleusercontent.com * noop speakerdeck.com d2dfho4r6t7asi.cloudfront.net * noop twitter.com twimg.com * noop www.facebook.com fbcdn-profile-a.akamaihd.net * noop www.facebook.com fbstatic-a.akamaihd.net * noop www.flickr.com yimg.com * noop www.lemonde.fr lemde.fr * noop www.leparisien.fr lprs1.fr * noop www.liberation.fr libe.com * noop www.linkedin.com licdn.com * noop www.youtube.com google.com * noop

Il ne me manque qu’une seule fonctionnalité de Ghostery, la possibilité de lancer au cas par cas les commentaires Disqus à l’aide d’un simple clic. Par contre j’ai l’impression d’un rendu plus rapide que mon ancien couple ADBlock+/Ghostery.

C’est la troisième fois que je conseille quelqu’un là dessus alors je fixe par écrit, au moins pour que quelqu’un d’autre puisse s’y référer, mais aussi pour que vous lecteurs puissiez enrichir.

Contexte : Le couple se sépare (mais vit donc potentiellement sous le même toit pour l’instant, ça peut mettre du temps), l’un des deux est informaticien, l’autre craint de se faire espionner d’une quelconque façon.

Premier conseil : Même si ça se passe mal, il est probable qu’il n’en soit rien. Au risque de faire une affirmation trop générique, j’ai tendance à croire que sauf historique immoral connu, plus la personne « sait » faire, plus elle est responsable vis à vis de la question de la sécurité informatique et s’abstiendra de trop déraper.

Très probablement utiliser le mode « navigation privée » de votre navigateur web, ne pas laisser trainer de document (vider la corbeille !) et éviter d’utiliser un compte email dont le conjoint connait le mot de passe devrait suffire.

Maintenant imaginons le pire, la question est uniquement d’imaginer le ratio sécurité/emmerdement à viser. Plus vous voulez être en sécurité, plus ça va être emmerdant à gérer (pour vous pour éviter d’être espionné, mais aussi pour l’autre de vous espionner) :

Le plus simple est d’arrêter de communiquer sur des sujets sensibles avec vos anciens comptes email, facebook, skype, messagerie instantanée, etc.

Il est simple d’en créer d’autres dédiés à cet usage. Ces nouveaux comptes ne seront utilisés que depuis des appareils et des réseaux « sécurisés », c’est à dire votre travail, le domicile d’un ami proche et de confiance, ou un cybercafé… mais pas les appareils ou le réseau de votre domicile.

Si besoin il est possible d’utiliser depuis la maison une tablette ou un téléphone 3G (pas en wifi) à condition d’avoir activé le chiffrement de l’appareil (c’est possible sous iphone/ipad comme sur les Android récent) *et* que le code PIN ou l’empreinte digitale soit requis à chaque sortie de veille (pas la simple reconnaissance du visage) *et* que le conjoint ne connaisse pas ce code PIN ou n’ait pas enregistré sa propre empreinte.

Attention, si c’est un appareil pré-existant, il faut retirer toutes les synchronisations de données (par exemple les SMS qui se synchronisent avec votre compte Google Hangout de la maison, le Firefox ou le Chrome qui synchronisent et donc caftent votre historique de navigation avec celui de la maison, etc…) ainsi que les logiciels de sauvegarde. Au pire, un téléphone premier prix neuf avec un petit forfait premier prix aussi ne coûte plus grand chose ; il est possible d’acheter ça pour l’occasion.

C’est contraignant car ça exclut potentiellement la capacité de communiquer sur le sujet depuis le matériel du domicile conjugal, mais c’est encore ce qui a le meilleur ratio sécurité/emmerdement.

Même chose pour les fichiers ou les documents échangés : Ils restent sur l’appareil du bureau ou de la personne de confiance, en ligne sur un service genre Google Drive ou Dropbox (avec un nouveau compte dédié à cet usage), ou éventuellement sur la tablette qui répond à la description plus haut. La clef USB c’est chercher les ennuis et le stress.

Attention, si vous vous connectez une fois depuis un matériel ou un réseau qui n’est pas de confiance, sauf à changer le mot de passe très rapidement (et depuis un appareil de confiance), vous pouvez tout recommencer à zéro.

Globalement est à risque tout ce qui passe par la maison, un appareil ou un réseau commun, ou qui peut être récupéré à partir de là. Je conseille d’éviter mais on peut tenter de limiter la casse :

Tout d’abord vous pouvez abandonner l’idée du simple anti-virus ou de l’outil magique qui enlèvera tous les spywares. Il y a trop de portes possibles : utilisateur administrateur, mauvaises configuration, disque non chiffré, sauvegarde automatique ou synchronisation vers une destination accessible du conjoint… l’anti-spyware ne pourra jamais corriger tout ça. Votre éventuel ami informaticien sera lui même bien à mal de garantir quoi que ce soit même en y passant des heures.

Le PC de la maison est disqualifié dans sa configuration actuelle, sans retour en arrière possible. La seule solution est de le réinstaller complètement de zéro, d’y activer ensuite le chiffrement des disques (indispensable si le conjoint peut avoir un accès physique à l’appareil) et de choisir judicieusement un nouveau mot de passe. Si ce n’est pas votre métier, ça veut dire vous faire aider par une connaissance pour tout ça.

Attention : réinstaller votre ordinateur habituel sera probablement remarqué donc ça ouvrira les hostilités (et le fait de se protéger contre une intrusion peut faire que la personne d’en face se sente elle-même à risque et réalise des intrusions qu’elle n’aurait pas tenté sinon ; vous risquez de déclencher voire créer le problème contre lequel vous voulez vous défendre).

Une solution plus douce, si vous avez un lecteur CD, est d’utiliser un live CD. En gros il s’agit d’amorcer la machine avec un environnement gravé sur CD non réinscriptible (donc non modifiable par le conjoint) plutôt qu’avec le système du disque local (potentiellement contrôlé ou modifié par le conjoint). On peut en faire sous Windows ou sous Linux. Quelqu’un de confiance dans votre entourage pourra probablement vous en faire un. Signez le CD ensuite avec un feutre pour le reconnaitre et vous assurer qu’on ne le changera pas par un autre plus tard à votre insu. À partir de là si vous ne stockez rien sur le disque local et laissez tout en ligne, vous êtes à peu près sûr de ne pas avoir de problème.

Bien entendu, dans les deux cas (réinstallation ou live CD), ça n’a d’intérêt que si vous utilisez des nouveaux comptes de messagerie avec de nouveaux mots de passe, comme décrit plus haut. Malheureusement ça fonctionne avec le live CD mais pas avec une clef USB, qui pourrait être modifiée.

Seule précaution supplémentaire à prendre : Vous connecter directement à la box internet, que ce soit par câble ou par wifi, mais *pas* en passant par un routeur ou un appareil maison. Si le réseau WIFI n’est pas celui de votre opérateur (Freebox, SFR, Orange, LaBox…) ou que d’un coup il vous redemande le mot de passe WIFI, considérez que vous n’êtes plus en zone de confiance et que tout ce qui ne se fait pas dans un navigateur en mode sécurisé (barre d’adresse verte ou avec le cadenas) peut être espionné voire manipulé.

Dans tous les cas, si vous en êtes là, je ne saurais trop vous conseiller de commencer par prendre contact avec un avocat spécialisé dans les séparations. Lui pourra certainement vous donner de nombreux conseils car il est habitué à la problématique. Une personne de confiance dans votre entourage vous sera de toutes façons aussi très utile comme relai pour le courrier ou pour vous prêter un accès Internet.

Courage.

Si vous pouvez corriger ou compléter, je suis certain que la personne à qui j’adresse aujourd’hui ce billet vous en sera reconnaissante.

Quelles bases de typographie sont donc enseignées à l’école ? Le mot « typographie » est-il utilisé ? — Emmanuel

Question intéressante. J’ai fouillé mes souvenirs.

On m’a appris les majuscules, les minuscules, les chiffres, les ponctuations et l’espace.

On ne m’a pas appris la différenciation entre majuscule et capitale, ou même l’existence des petites capitales, ni le fait que les points de suspensions est un caractère à part entière et pas trois points séparés.

On ne m’a pas appris non plus les cadratin et demi cadratin, les chevrons pour faire des citations à l’intérieur d’autres citations ou le sens des crochets. On ne m’a pas appris non plus qu’il y a différentes tailles d’espace (mais ça s’est fait tout seul à l’usage pour l’écriture manuscrite). Je ne parle même pas de savoir ce qu’est une ligature.

On m’a aussi explicitement mal appris que les majuscules ne prennent jamais d’accent ou de cédille, et je crois que ce mauvais apprentissage perdure encore aujourd’hui.

On m’a aussi explicitement appris le mauvais genre pour « une espace », et j’ai encore du mal aujourd’hui à me corriger.

On m’a appris à séparer les mots par des espaces, à capitaliser les noms propres, ce qu’est un sigle ou une abréviation. On m’a même appris la césure et qu’elle se fait entre deux syllabes.

On ne m’a par contre pas appris – ou je ne m’en souviens pas – comment arbitrer entre les différentes écritures des sigles et acronymes (capitales ou non, points entre les lettres ou non).

Sur la césure on ne m’a pas non plus appris à faire des coupures élégantes, ou quand éviter de les faire.

On m’a appris la majuscule en début de phrase et le point en fin de phrase, quelle ponctuation prend une espace avant ou après.

On m’a toujours appris à ne pas mettre de virgule entre les deux derniers éléments d’un inventaire quand un « et » ou un « ou » est présent, même si j’ai appris à parfois le faire moi-même plus tard.

On ne m’a par contre pas appris à gérer la ponctuation des listes.

On ne m’a pas appris non plus la notion d’espace insécable, même si en pratique la « règle du bon sens » fait qu’on m’a interdit de revenir à la ligne avant une ponctuation autre que l’ouverture de guillemet ou de parenthèse, avant les symboles d’unité, ou (pour les professeurs les plus tatillons) au milieu d’un « 15 septembre ».

La capacité de ne pas mettre une capitale après les deux points quand il s’agit d’un inventaire a été différente chaque année suivant le professeur. Pour le coup on m’a appris tout et son contraire.

On m’a appris la notion de paragraphe, le saut de ligne et même l’indentation. On m’a appris la notion de titre, l’espace sous et sur le titre.

On ne m’a pas appris que c’est normalement soit un sauf de ligne soit une indentation mais pas forcément les deux – et assez rapidement plus personne n’a demandé ou fait attention à la présence ou non d’une indentation. On ne m’a pas appris non plus à réellement concevoir une différence entre un nouveau paragraphe et un simple retour à la ligne – même si j’ai finis par la faire de moi-même.

On ne m’a pas appris à gérer les veuves ou les orphelines.

La notion de phrase : On m’a appris la majuscule en début de phrase

On m’a appris le souligné, on m’a donné très tardivement la signification de l’italique mais jamais du gras. On ne m’a par contre jamais donné les armes pour faire de l’écriture clavier avec un usage élégant entre les guillemets et l’italique plutôt que le gras et le souligné.

De manière générale on ne m’a jamais appris à vraiment utiliser le clavier ou que l’informatique permet plus que le simple ASCII : majuscules accentuées, cadratins, espace insécable, espace fine, apostrophe et guillemet typographique, et encore moins les traits d’union et traits de césure explicite ou la césure optionnelle. On ne m’a globalement pas appris l’informatique du tout en fait, que ce soit clavier ou traitement de texte – je ne parle même pas de choix des fontes. Ça peut expliquer aussi le faible niveau typographique des échanges électroniques actuels.

Je regrette aussi qu’on ne m’ait pas enseigné les questions typographiques en tant que tel, peut-être rien que pour me dire que la typographie est différente dans d’autres langues.

Clairement, dans tous les cas, personne n’avait même abordé le terme de typographie. À l’heure où on parle de la pertinence d’enseigner l’écriture à la main, c’est surprenant.

Et vous ?

Photo d’entête sous licence CC BY-NC-SA par Relly Annett-Baker

Sérieusement, on envisage de faire aujourd’hui exactement ce qu’on voulait empêcher en créant la CNIL : Croiser tous les fichiers publics, spécifiquement ceux qui tracent des questions sociales (retraite, famille, maladie, emploi, minimums sociaux).

On avait déjà croisé toute une série de fichiers policiers, accepté d’avoir eu pendant des années nombre de fichiers policiers officiels non déclarés, avec des informations obsolètes et souvent fausses (STIC, je pense à toi), parfois totalement illégales (traçage des rom et gens du voyage). Au mieux on a fait passé des lois quelques années après pour les légitimer. Au mieux on a eu droit à un entrefilet dans la presse.

Côté État, la CNIL n’a de toutes façons qu’un rôle consultatif dans nombre de cas. Le pire c’est quand son président vote au Sénat pour des projets que la CNIL réprouve. Joie.

Côté collectivités, la vidéo surveillance excessive qui ne respecte ni la proportionnalité ni la législation sur les règles d’exploitation est plutôt la norme que l’exception, quand elle est déclarée. Au pire on corrigera quand on se fera taper sur les doigts.

Côté privé le nombre de fichiers non déclarés ou hors la loi est juste phénoménal. Le traitement des données personnelles est fait quasiment sans limitation ni précautions. Négligence fautive ? Fuite de données personnelles ? Usage délictueux ? au pire il y a un rappel à la loi. Les sanctions sont exceptionnelles et absolument pas dissuasives.

Notre CNIL produit de très belles recommandations mais au final, elle sert à quoi ? Je suis volontairement provocateur, mais elle est à la fois stricte à la fois échoue à protéger les données du citoyen de l’état, des collectivités publiques, et des entreprises privées.

J’adore le principe de la wayback machine de l’initiative Internet Archive. Ils indexent le web et gardent une archive des versions rencontrées. On peut revoir les contenus qui ont disparu du web, ou consulter des anciennes versions de contenus qui ont changé entre temps.

Et si on réutilisait l’initiative à titre personnel ? Pouvoir retrouver les contenus déjà visités, même s’ils ont été retirés ou ont été amendés. Avec un peu de bidouille on pourrait même rechercher à travers nos archives.

C’est ce que propose l’IIPC avec le projet openwayback. Pour ceux qui ne veulent pas utiliser pywb.

Je pense de plus en plus à me constituer mon archive : Au moins avec les pages que je mets en favori, celles que je lie à partir de mon blog, les liens que j’enregistre dans Pocket, que je lis dans mon flux Twitter ou que j’y pose moi-même. Peut-être même que ça vaudrait le coup d’enregistrer tout ce qui passe dans mon historique de navigation.

Pour l’instant je n’ai jamais sauté le pas, mais est-ce si complexe ? pas certain. Il suffirait d’un peu de temps, d’un peu de code et de stockage en assez grande quantité. Rien d’infaisable.

Entre temps, d’autres se mettent en tête d’archiver le web, tout le web. Rien que ça. L’Internet Archive n’est qu’une composante parmi d’autres reliées grâce à Memento. L’Archive Team fait un travail parallèle : Eux réussisent à archiver les contenus de quelques services en vue avant qu’ils ferment, les contenus des redirecteurs d’URL, et même les contenus FTP.

Le web grossit à une vitesse formidable mais les possibilités de stockage restent suffisamment importantes pour qu’archiver le web soit du domaine du possible.

Photo d’entête sous licence CC BY-NC-ND par Pietromassimo Pasqui

1. We’ve strengthened our passsword complexity requirements. We’ve noticed that the recurring password expiration often results in the use a poor or weak passwords. The new password requirements are:

- Minimum length for 16 characters

- Minimum of 4 words when using a passphrase (a sequence of unrelated words)

- Maximum length of 100 characters

- No passwords that reuse the same words too many times, contain a birthdate suffix/prefix, etc.

We strongly encourage the use of passphrases, instead of a traditional password with multiple character classes. Example passphrases are displayed on the password reset site.

2. We’re removing password expiration entirely. After changing your LDAP password one last time, it will no longer expire. The only reason you will need to change your change your LDAP password in the future is if it has been accidentally leaked, or if one of your computers/mobile device were lost, stolen, or compromised.

Je ne saurais trop remercier Mozilla d’avoir sauté ce pas, quand bien même je ne suis pas concerné. Les politiques de mots de passe n’ont généralement ni queue ni tête, et l’obligation de changer régulièrement de mot de passe est probablement la superbe mauvaise idée du siècle en termes de sécurité.

Je râle encore contre tous ces sites qui ont une procédure de réinitialisation mais qui t’empêchent de saisir de nouveau un mot de passe que tu avais oublié préalablement.

Juste un point pour Mozilla : Pour les appareils perdus ou volés, la solution est plus la possibilité d’avoir des mots de passe unique dédiés. Le mot de passe générique n’est utile que là où il est tapé régulièrement.

Partout où le mot de passe est à demeure (par exemple la configuration du client email), le système devrait permettre d’utiliser un mot de passe unique, dédié. Si l’appareil est compromis on ne change pas le mot de passe générique, on se contente de « griller » le mot de passe dédié dans la liste des autorisations.

Google le fait très bien pour ceux qui ont activé l’authentification en deux étapes.

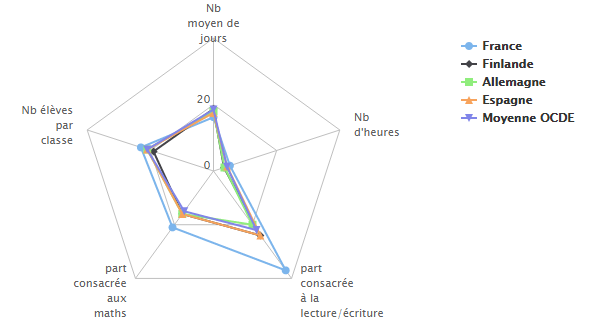

Un graphique tourne un peu avec des données sur l’éducation en France :

Les chiffres sont intéressants mais la visualisation est totalement biaisée. Le point le plus flagrant est la position du zéro sur chaque axe qui augmente des différences.

Quelqu’un a gentiment fourni une version alternative, mais tout aussi biaisée :

L’intention est honnête, mais la volonté de graduer tous les axes sur la même échelle n’a aucun sens quand on compare des choux et des carottes. Ici non seulement les données n’ont pas le même sens (le nombre d’heures et le nombre de jours n’ont pas à être comparés sur la même échelle, car ils ne représentent pas une donnée cohérente), mais elles n’ont même pas la même unités : il y a des heures, des pourcentages, des nombres de jours et des nombres de personnes. Penser que 100% correspond à 100 jours et 100 élèves n’a strictement aucun sens. Du coup les axes sont écrasés et on ne verrait aucune différence quand bien même elle serait significative.

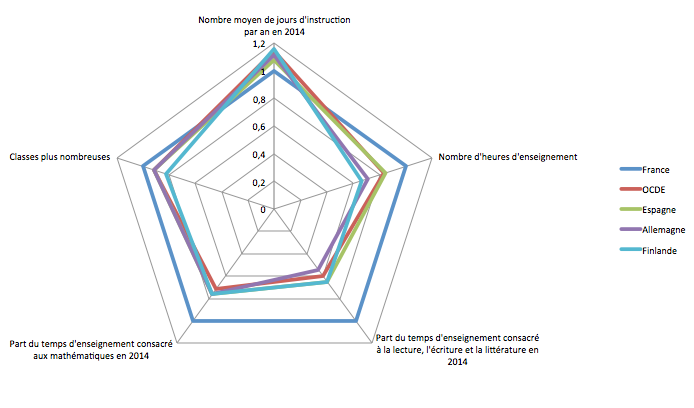

Refaisons donc avec un maximum différent sur chaque axe, mais lequel ?

Premier choix, si on tente de comparer des chiffres bruts pour voir la répartition sur toute la dynamique. Ca permet de voir où se massent la plupart des pays, et éventuellement sur quelle dynamique ça se répartit. On a l’avantage aussi d’avoir des chiffres absolus et pas des % par rapport à quelqu’un d’autre.

Second choix, on veut avoir une vision de la répartition européenne, on les compare donc à la moyenne OCDE (on aurait pu choisir la médiane, mais elle ne faisait pas partie des données sources). Ça permet de visualiser facilement qui s’échappe de la masse.

Dernière possibilité, si on souhaite comparer le reste des pays à la France, on utilise nos propres chiffres comme référence au lieu de la moyenne OCDE. Ca permet de visualiser plus facilement où la France particulièrement est significativement différente du reste :

Le choix entre ces trois visualisations est totalement arbitraire, en fonction de ce qu’on recherche ou de ce qu’on veut montrer. Dans tous les cas, le choix même de la représentation, est déjà un acte d’analyse et donc subjectif. Aucune n’est plus « objective » que les autres.

Le choix entre ces trois visualisations est totalement arbitraire, en fonction de ce qu’on recherche ou de ce qu’on veut montrer. Dans tous les cas, le choix même de la représentation, est déjà un acte d’analyse et donc subjectif. Aucune n’est plus « objective » que les autres.

Dans l’intention du graphique initial, c’est probablement la dernière visualisation qui est la plus pertinente, vu qu’elle montre facilement là où la France est isolée.

D’ailleurs mes trois graphiques sont eux-même biaisés. Le départ à zéro semble naturel mais ne l’est en fait pas du tout. Une différence de 1% pourrait très bien être extrêmement significative sur une donnée, et ne pas du tout être visible si on graphe bêtement avec une échelle qui part de zéro.

Même après avoir résolu cette question des axes, on n’aurait pas fini pour autant :

Pourquoi uniquement ces quelques pays, ont-ils été sélectionnés pour accentuer un discours pré-établi ? Est-ce qu’on n’aurait pas plein d’autres pays qui sont proches de nous, voire encore plus divergents ?

À défaut de mettre tous les pays de l’OCDE, colorier l’écart type serait appréciable pour voir si notre écart est particulièrement anormal ou pas. Avoir la médiane plutôt que la moyenne pourrait aussi être pertinent au cas où certains pays sont exceptionnellement hauts ou exceptionnellement bas.

Au niveau des données elles-mêmes, pourquoi avoir pris un pourcentage d’heures de math sur la totalité et pas avoir compté le nombre d’heures d’enseignement en valeur absolu ? Au niveau des résultats pour l’élève ça aurait été plus cohérent.

On a aussi le nombre d’heures par jour et le nombre de jours. Le nombre d’heures par an est-il similaire pour tous ? Ca aurait été sacrément intéressant de le grapher.

Même chose pour le nombre d’élèves par classe : Pour combien d’enseignant ? Il y a-t-il des aides, des assistants maternelles, des assistants de vie, des accompagnements personnalisés en plus de l’instituteur principal ? Quelle est la proportion des enseignements en demi groupe ou en groupes autonomes restreints par rapport aux enseignements « pleine classe » ?

Vous voulez une représentation objective ? Ça n’existe pas. Une donnée objective non plus d’ailleurs, même si ça ressemble à un chiffre brut. C’est bien tout le travail des analystes : Choisir une donnée, la méthode de calcul et de récolte, une représentation, puis la mettre en forme accompagnée des explications utiles. Tout ça se fait en fonction d’un objectif particulier déterminé au départ.

Du coup le graphique initial est totalement biaisé, mais finalement… pas forcément plus qu’un autre. S’il cherche uniquement à montrer que nous sommes hors du groupe formé par les 4 autres références pointées, il y réussit et probablement avec la meilleure visualisation de tout ce qui est présenté ici. Le défaut vient peut être uniquement de ceux qui le critiquent, qui tentent de le sur-interpréter.

Il y manquait surtout une légende pour guider la lecture. Ca passait pour des chiffres bruts, ce que ça n’était évidemment pas puisqu’il y avait une mise en forme et un objectif de communication.

Aujourd’hui on vérifie la sécurité.

Même en ne gardant que le principal, il faut penser à :

[ ] La première étape c’est s’assurer d’avoir des mots de passe « sûrs ». Ça veut dire suffisamment longs et complexes.

Suivant les préférences c’est au moins huit caractères aléatoires entre chiffres lettres et symboles, au moins 12 caractères avec des lettres relativement aléatoires, ou au moins 15 caractères minimum si vous avez des suites de mots communs.

Le l34t sp33k, l’inversion des caractères, l’ajout d’une année, et globalement la plupart des variations auxquelles vous pourriez penser sont testables en moins de quelques minutes donc n’ajoutent pas de complexité significative.

[ ] Seconde étape, s’assurer que ces mots de passe sont uniques et vraiment différents (pas de simples variations du même).

Au grand minimum, s’assurer d’avoir un mot de passe pour les services très sensibles différent du mot de passe que vous tapez tous les jours pour les services moins importants. Ce mot de passe sensible ne devra être tapé que dans des espaces correctement sécurisés.

[ ] Quand vous le pouvez, activez l’ »authentification en deux étapes ». C’est possible au moins pour Google, Gandi, Dropbox, iCloud. C’est franchement peu gênant vu la sécurité que ça apporte, ne pas le faire est limite une faute.

[ ] Les « questions secrètes » pour récupérer des comptes dont vous avez oublié les mots de passe sont de vraies plaies pour la sécurité. En général il est très facile d’en trouver la réponse.

À vous de voir si vous préférez tricher et mettre de fausses réponses (au risque de ne pas vous en souvenir) ou si vous avez une grosse faille à cet endroit là. C’est le moyen d’accès de la plupart des usurpations courantes.

Tablette, téléphone (même les « pas smart »), micro-ordinateur, NAS de la maison…

[ ] Tous doivent avoir un mot de passe à l’allumage et à la sortie de veille. Tous, pas d’exception.

Sur les smartphones et tablettes vous avez parfois la possibilité de mettre un « schema ». Ça fonctionne assez bien et c’est plutôt simple à déverrouiller. Si vous n’avez pas d’autre choix, utilisez le code PIN.

Pour les autres les mots de passe doivent respecter les mêmes règles que pour les services en ligne.

[ ] Tous ceux qui le peuvent doivent avoir un disque chiffré. Micro-ordinateurs, tablettes et smartphones le permettent quasiment tous.

Le coût en performance ou en batterie est quasiment nul sur les processeurs des 5 dernières années qui ont des circuits dédiés pour ces calculs.

Sans ça n’importe qui avec très peu de connaissances informatiques peut passer outre votre mot de passe.

Parfois il existe une procédure de récupération si jamais vous oubliez vos mots de passe, de façon à déverrouiller le disque. Sur Apple par exemple ça utilise le compte iCloud. Dans ces cas, le compte utilisé pour la procédure de récupération doit être considéré comme sensible avec les mêmes règles que plus haut.

[ ] Les mises à jour sont configurées pour être téléchargées automatiquement, et installées dès qu’elles sont disponibles.

[ ] Si vous enregistrez vos mots de passe dans votre navigateur pour ne pas les ressaisir à chaque fois, ce dernier doit avoir un « mot de passe maître ».

Si en plus ces données sont synchronisées en ligne, le mot de passe qui gère le compte de synchronisation doit être considéré comme sensible avec les mêmes règles que plus haut.

[ ] Vous avez une politique de backup automatisé et testé pour toutes vos données importantes. Bien entendu le compte qui permet d’accéder aux données de backup est à considérer comme sensible.

La machine qui reçoit les backup doit avoir un disque chiffré et si vous faites appel à un service tiers le chiffrement des données doit se faire côté client pour que le prestataire ne puisse pas décoder les données.

Tout ça est un minimum, maintenant imaginez quelqu’un qui connait la réponse à la question secrète de votre opérateur téléphonique. À partir de ça il peut réinitialiser le mot de passe pour accéder à votre compte. Là il a une interface pour lire et écrire des SMS. Il demande alors la réinitialisation du mot de passe de votre boite email principale, qui se fait via SMS. À partir de là il réinitialise le mot de passe de votre service de stockage en ligne, de backup, et de votre banque. Le voilà avec de quoi récupérer vos photos, même si vous les avez effacé, et peut être même de quoi faire des virements. Situation fictive mais on a vu des attaques bien plus inventives.

Si vous avez lu jusqu’au bout (sérieusement ?) je suis curieux de savoir quelle proportion de ces bonnes pratiques vous validez, ou si vous respectez tout en détail pour l’intégralité de vos matériels et comptes sensibles.