J’ai lu récemment le Working with designers, et ça me donne l’occasion de publier une réflexion qui me trotte dans la tête depuis longtemps :

Vous avez besoin d’un graphiste dans votre équipe.

En interne, à demeure.

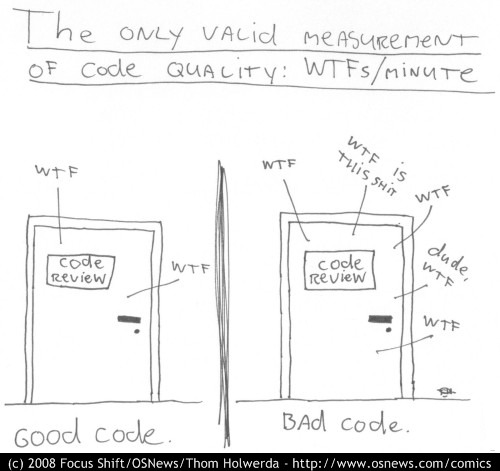

Oui, on peut très bien faire un peu tout sans graphisme, et trouver un prestataire quand il s’agit quelques fois dans l’année de faire une charte, un design ou une illustration. Vous manquez juste 80% de la valeur ajoutée.

En fait c’est plus large que ça. On peut techniquement avoir juste un CEO, qui achète des prestations de développement informatique à une SSII, délègue le cahier des charges à un cabinet d’assistance MOA, fait distribuer la solution par des vendeurs multicartes.

Ça peut même fonctionner, dans de rares cas. Vous manquez juste la valeur qui est de réfléchir au produit, de faire des évolutions permanentes et progressives, de laisser les gens s’exprimer, collaborer, avoir des initiatives, apporter de la valeur, de l’émulation… On ne parle pas que de production sur le projet, mais de participer et enrichir la vie de l’entreprise à tous les niveaux.

* * *

En régime de croisière, pour une boite techno web, vous aurez besoin d’un développeur back, d’un développeur front, d’un expert produit/métier, d’un graphiste, d’un commercial/marketing, d’une personne pour le support client, et d’une personne pour gérer l’administratif.

On peut bien entendu parler aussi d’un directeur des opérations ou d’un sys admin, mais ils ne font pas autant parti du même coeur minimum pour moi.

Chacune de ces sept personnes vous apportera quelque chose dans l’entreprise,mettra de l’huile dans les rouages, même en dehors du projet lui-même.

*

Au départ il n’y a pas le choix, il faut porter plusieurs casquettes et faire quelques impasses. Par la suite vous avez tout intérêt à ce que les rôles soient poreux, que chacun soit incité à travaillé sur plus que sa petite case.

Si par contre vous êtes une dizaine et que vous n’avez pas une personne différente qui joue le guide pour chacun des rôles, vous ne faites pas une économie, vous vous amputez d’une grosse valeur ajoutée.

*

Votre boite n’est pas une boite techno web ? Dans ce cas vous pouvez peut être éviter d’avoir deux développeurs distincts, mais il faudra au minimum les remplacer par un bidouilleur informatique à tout faire (au sens noble, si vous croisez le terme anglais hacker, c’est de ça qu’on parle), qui deviendra vite indispensable.

Dans ce cadre, j’aime beaucoup la notion « hacker in residence » et « designer in residence » de eFounders. C’est la compréhension que même partagés entre plusieurs projets, pour faire émerger de la valeur il faut des gens impliqués à demeure, au milieu des équipes.