J’avais écrit quelques lignes par le passé mais le sujet se fait de plus en plus présent avec quelques conversations et les histoires autour de moi.

Je n’ai pas de croyance spirituelle sur la mort, ni de dernières volontés. J’ai toujours trouvé ça égoïste et présomptueux. Si je ne suis plus là, ce n’est plus moi qui compte. D’autres décideront, en fonction de leurs besoins et de leurs croyances à eux. Mon problème est ailleurs.

Pour les biens matériels, c’est plus compliqué

Marié en communauté de biens j’imaginais une continuité assez simple, ma femme récupérant à son seul nom le patrimoine autrefois commun. Malheureusement, je me trompais lourdement.

Le patrimoine n’est pas réellement commun, il est juste partagé. Me revient ce qui est acquis avant mariage ou par héritage, plus la moitié de ce qui reste. Cette somme sera divisé pour l’héritage puis taxée.

Aujourd’hui je me rends compte que la taxe peut impliquer de devoir revendre la maison commune. Je me rends compte que les revenus communs viennent essentiellement de mon salaire. Légalement mon fils obtiendra au moins la moitié de mon héritage et l’usage de ces fonds avant sa majorité est très règlementé.

Comment vivront ma femme et mon fils après moi ? Je n’ai pas encore la réponse à cette question et c’est en soi assez terrifiant.

L’espérance de vie est un chiffre traitre. J’ai déjà perdu des amis plus jeunes que moi. Je peux vivre encore 50 ans comme avoir un accident dès demain. Il devient important pour moi de me préoccuper d’assurance vie et de prévoyance. Urgent même.

L’enfer administratif

Parfois il suffit d’une anecdote. Mon père à l’hôpital. Un paiement d’impôt qui tombe et qui doit être fait sans attendre. Chercher les papiers de la banque, des impôts, comment faire… Un peu de stress à une période où on souhaite tout sauf ça.

À la maison l’administratif n’est pas partagé ; il est réparti. Oups. Chercher la mutuelle, les impôts. Ma conjointe saura-t-elle que j’ai la portabilité de mon ancienne prévoyance professionnelle et comment la contacter ? Pensera-t-elle à l’assurance du crédit ? Et les actions de la startup que j’avais fondé ?

Au delà des simples papiers, c’est aussi moi qui ait la clef de tout ce qui est numérique. Une amie a perdu son mari informaticien il y a un an. Tout n’est pas simple. Je vois encore la messagerie gmail du disparu passer au vert à chaque fois qu’elle se sert de leur boite email commune.

Quid du NAS avec toute la mémoire familiale quand il tombe en panne ? Je me rends compte que l’accès aux fichiers ne se relance même pas tout seul après une coupure électrique. Ce sont les 5 premières années de mon fils que je lui dénierais.

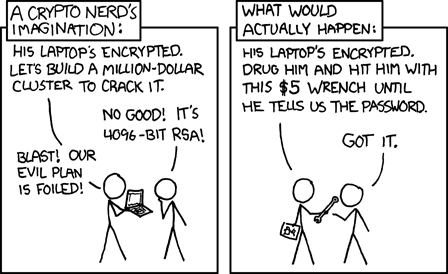

Il faudrait une documentation à jour, et que je ne laisse pas les choses à moitié finalisées. Je peux faire semblant de croire que je m’y tiendrais mais je nage là en plein instant théorique. Une option plus crédible est de ne pas avoir trop de sécurité (genre un mot de passe unique partagé simple et connu, ou au moins ne pas chiffrer les disques) et qu’un ami informaticien fasse le relai à ma disparition – Stéphane, Corinne, Delphine, je compte sur vous. Très insatisfaisant.

Les mots de passe

Le conjoint en soins intensifs, vous vous voyez devoir à la fois lui dire que ça va s’arranger – et le croire vous-même – et essayer de lui dire que ça serait bien qu’il vous dicte tous ses mots de passe, juste au cas où ? Moi non. En tout cas je ne veux pas l’imposer à ma femme. Sérieusement, ça me semble une vraie torture. Et encore, ça c’est le scénario optimiste où il est encore temps de demander les mots de passe.

Je n’ai pas encore de réponse à ça. Je ne peux pas écrire mes mots de passe en clair ou prétendre qu’ils ne changeront pas avant ma mort.

Je vois par contre aussi que chiffrer le trousseau n’est pas si évident que ça. Aujourd’hui je n’imagine même pas que l’emplacement et le moyen d’accès au trousseau seront retenus des années. Une clef d’accès complexe relève de la science fiction.

« retiens cette clef d’accès bien complexe qui donne accès à mon trousseau de mots de passe au cas où ; tu ne dois pas l’écrire et tu ne t’en serviras peut-être pas pendant 10 ans mais il te sera indispensable à ce moment là… enfin si je n’ai pas oublié de te donner la nouvelle quand je la mettrai à jour »

Dashlane propose quelque chose mais je crains que ça ne veuille dire qu’ils stockent mes mots de passe de façon déchiffrable sur leurs serveurs, ce qui me gêne énormément (pour ne pas dire plus).

Pour l’instant mon option la plus réaliste est d’utiliser le mécanisme d’inactivité de Gmail. Ils savent alerter et donner accès à ma boite email à un tiers désigné si je suis inactif pendant un certain temps. Comme c’est ma boite email principale, ma femme pourrait en théorie récupérer n’importe quel compte en ligne à partir de là.

Je me vois cependant mal proposer un déclencheur après juste une semaine, et si je mets un mois la plupart des informations arriveront trop tard. La balance entre l’intimité et la sécurité du conjoint me parait difficile à trouver, sans compter que rester sur Gmail n’est pas forcément mon plan long terme.

Je crains même que le nom de domaine perso ne puisse être un problème à ma disparition. S’il expire au mauvais moment et est acheté par un tiers, c’est toute une série d’identifiants qui seront perdus… et potentiellement des comptes en ligne inaccessibles pour la même raison. Je ne pense pas que Google donnerait accès à ma boite email si le nom de domaine a été racheté par un tiers et si la personne qui me survit ne connait même pas le mot de passe. Il faudrait que je note ça aussi dans les quelques lignes à transmettre après ma disparition.