Je reçois un email qui prétend venir de Lydia et qui me demande de renvoyer mon RIB en réponse si je veux récupérer mes sous, que sinon j’aurai des frais à payer, avec une notion d’urgence avec « dernier rappel ».

Un RIB par email plutôt que de me renvoyer vers le site web ?

Décompte des points : 1x louche

L’email provient d’un nom de domaine inconnu au bataillon, qui ne semble pas du tout être celui de Lydia : info.isbs.eu.

Décompte des points : 2x louche

Il n’y a aucune page Web ni sur info.isbs.eu, ni sur www.isbs.eu, ni sur isbs.eu.

Décompte des points : 3x louche

Les liens de l’email vers l’app ou les docs sont masqués derrière des redirections click.isbs.eu, impossible de savoir où ça mène mais déjà le premier domaine n’est pas de confiance.

Décompte des points : 4x louche

Normalement je m’arrêterais là. Ça ressemble à du phising sur à peu près tous les aspects. Sur un site associatif pourquoi pas, mais pas dans le domaine financier et paiement.

Je m’apercevrai d’ailleurs plus tard que j’ai effectivement superbement ignoré les emails précédents, probablement à cause de ça, dont un dont le domaine de réponse (isbs.eu) est différent du domaine de l’expéditeur (lydia-app.com, on y reviendra), chose assez caractéristique d’un spam.

Décompte des points : 5x louche

Je ne sais pas, j’ai eu un doute cette fois-ci. L’email m’indique un solde crédible. Je veux en avoir le cœur net.

J’installe l’app Lydia en vérifiant le nombre de téléchargements pour m’assurer que c’est la bonne et je m’identifie après avoir bataillé parce que le bouton continuer fait une jolie animation mais sans passer à la page suivante tant que je n’accepte pas les traceurs (vraiment ?).

Décompte des points : 5x louche, 1x gênant

Sur l’app j’ai un solde à zéro. Bon, je ne l’utilise plus mais je sais que mon solde ne devrait pas être zéro. Il y a problème.

D’ailleurs je clique sur historique pour vérifier si on ne m’a pas tiré mes sous et je retrouve mes petits, avec du crédit en dernière transaction donc impossible d’avoir un solde à zéro. Wtf ?

Décompte des points : 5x louche, 2x gênant

Hors de question de m’arrêter là. Le solde c’est plus de 200 €.

Je repars sur l’email pour mieux comprendre. On me propose de créer un compte sur l’app Sumeria. Là je me rappelle que Lydia avait changé de nom.

Du coup j’ai de nouveau un Lydia et mes sous sont passés ailleurs (peut être avec mon accord ou mon action, même si je ne m’en souviens plus) sans capacité de les retrouver dans le nouveau Lydia.

Décompte des points : 5x louche, 3x gênant

J’installe donc l’app Sumeria en vérifiant sa vraisemblance. Je n’ose même pas tenter de refuser les traceurs ce coup ci et je tente direct de m’identifier avec le mot de passe Lydia (il m’est proposé par bitwarden donc soit c’est reconnu comme étant le même compte soit j’ai déjà manuellement ajouté l’app Sumeria à ce compte Lydia).

Il ne me dit pas que le mot de passe est mauvais mais me dit qu’il y a eu trop de tentatives (au premier essai). Pourtant il m’avait demandé mon mot de passe après m’avoir demandé mon identifiant, et me le redemande à nouveau. Je ne comprends pas.

Décompte des points : 5x louche, 4x gênant

La réinitialisation de mot de passe me dit qu’ils feront une vérification d’identité. Je suis dans le train donc ça va être difficile, et le message du nombre de tentatives m’incite à penser qu’ils ne laisseront pas passer une réinitialisation sans procédure manuelle de leur part.

Je tente plutôt le support, en demandant confirmation que l’email de départ est légitime malgré son nom de domaine, et si oui comment j’aurais pu le savoir (sous-entendu : c’est louche, faites mieux). En même temps je signale l’histoire du nombre de tentatives.

C’est un formulaire, il faut que je laisse email et téléphone avant de laisser le message. Je ne l’avais pas compris tout de suite (ça me fait arriver sur une zone de texte pleine page sans label) mais j’ai du cliquer trop vite.

Peu après je reçois un email provenant du même domaine qu’à l’origine, isbs.eu, sauf que cette fois-ci je n’ai même pas un nom Lydia ou Sumeria dans le champ expéditeur.

Décompte des points : 5x louche, 5x gênant

L’email est taggé « This message might be suspicious or spam. » par Gmail.

Décompte des points : 6x louche, 5x gênant

Tout au moins le message semble être une réponse à une demande de support, ce qui crédibilise le nom de domaine. Il me demande de répondre par email avec mon numéro de téléphone. Je suis pourtant super convaincu de l’avoir donné dans le formulaire de support.

Décompte des points : 7x louche, 5x gênant

La coïncidence serait trop forte. Je considère que l’email est légitime et je donne mon téléphone.

Je reçois alors encore un email, cette fois-ci de « xxx de Lydia Solutions » mais le domaine expéditeur a changé (!?) en cours de conversation.

Décompte des points : 8x louche, 5x gênant

Le nouveau nom de domaine est lydia-app.com. Ok, ça parle de Lydia mais le site web connu de Lydia est lydia.me. C’est quoi ce mic-mac ?

Décompte des points : 9x louche, 5x gênant

Je vais voir ce nouveau nom de domaine, qui se révèle une redirection vers sumeria.com (et donc vers Sumeria et non vers Lydia, alors que le nom référence Lydia).

Décompte des points : 9x louche, 6x gênant

Ok, et cet email me dit d’aller sur une page qui va déclencher un code par SMS et qu’il faut envoyer ce code SMS par réponse email (!!). J’ai vérifié deux fois, on me demande de renvoyer par email un code de confirmation SMS, le truc qu’on dit toujours partout de ne jamais faire.

Décompte des points : 10x louche, 6x gênant

(je ne compte qu’un seul point louche mais ça en mériterait bien 5 ou 6)

Le lien sur lequel cliquer est sur lydia-app.com (pas lydia.me ni sumeria.com) et cette fois-ci ne redirige pas vers Sumeria. J’ai une page vide, avec un unique bouton au centre de la page. Rien d’autre, dont aucun élément de réassurance. Le certificat TLS est un Let’s Encrypt, donc le nom de domaine peut appartenir à n’importe qui.

Décompte des points : 11x louche, 6x gênant

Je suis joueur, je commence vraiment à croire à un truc hyper mal foutu plutôt qu’à une malveillance. Je clique.

Je reçois un SMS avec un code et un texte qui dit explicitement d’envoyer ce code par email. J’applaudis cette réassurance, j’en avais besoin vu la sensibilité de l’opération et c’est la première de tout le parcours.

Décompte des points : 11x louche, 6x gênant, 1x réassurance

J’envoie donc ce code SMS par email (j’ai dû me forcer). Le support me répond que trois adresses sont valides pour les échanges, une en @info.sumeria.com, une en @news.sumeria.eu, et une en @info.isbs.eu.

Les deux premières j’aurais accepté la légitimité d’office. La dernière j’ai quand même du mal à comprendre mais pourquoi pas… si on oublie que c’est une adresse en @lydia-app.com qui me le dit, et qu’elle n’est pas dans la liste. Je ne pinaille pas, c’est important. Je n’ai pas non plus l’adresse en @isbs.eu par laquelle j’ai eu le début d’échange.

Décompte des points : 11x louche, 7x gênant, 1x réassurance

(j’ai hésité entre louche et gênant, je vais considérer là que c’est un problème de complétude de réponse du support donc juste gênant)

On me propose aussi de réinitialiser mon mot de passe à l’aide de ma carte d’identité ou de ma carte bancaire… qui a expiré depuis.

Décompte des points : 11x louche, 8x gênant, 1x réassurance

Pas grave, je vais répondre au mail du tout départ avec mon RIB maintenant que j’ai une bonne confiance qu’il est légitime. Tant pis pour le compte Sumeria. Tout ça ne m’a pas donné assez confiance pour le restaurer.

J’ai quand même été aidé après 20h le soir, rapidement, par email. C’est positif.

Décompte des points : 11x louche, 8x gênant, 1x réassurance, 1x positif

De façon ironique mais quand même réellement pour aider à améliorer, je lui répond que son email à elle n’est pas sur la liste des adresses légitimes et que tout ça n’est pas top pour les bonnes pratiques de sécurité.

Là elle me répond avec un lien qui donne effectivement les adresses légitimes possibles. Je me rends compte que j’aurais pu m’épargner tout ça en cherchant sur google le nom de domaine. Je serais tombé sur cette page. Fatigué, ça n’a pas été mon réflexe mais est-ce vraiment à moi de compenser leur fonctionnement louche ? Je compte une réassurance utile quand même.

Décompte des points : 11x louche, 8x gênant, 2x réassurance, 1x positif

Vous savez quoi ? La page ne contient effectivement que les trois adresses qu’elle m’a donné, il manque donc une adresse en @isbs.eu (seul un sous-domaine « info » est listé, et pas avec le même utilisateur) et rien ne liste le domaine lydia-app.com avec lequel je discute et qui m’a demandé un code SMS.

Décompte des points : 12x louche, 8x gênant, 2x réassurance, 1x positif

(là c’est point louche vu que la page web officielle et plus une discussion)

Elle m’a répondu à côté. Je lui dit que son email n’est pas listé là-bas non plus. Je mets un smiley, je suis plus amusé mais je le signale explicitement quand même parce que sinon ça ne sera pas corrigé.

Malheureusement elle insiste. Elle me dit que c’est bien sur la page web (mais non). Je sens que je l’agace.

Décompte des points : 12x louche, 9x gênant, 2x réassurance, 1x positif

J’insiste moi-même. Désolé. J’ai besoin d’avoir l’impression que ce sera traité. Je cite la page, explicite que le domaine n’y est pas. Mon propos est peut-être moi aussi un peu agacé. Je dis que je m’arrêterai là. Ma question a eu une réponse la suite c’était pour aider, pas pour me prendre la tête avec une personne du support qui est probablement de bonne volonté.

Je reçois un dernier email pour me dire que les adresses données sont uniquement pour la communication officielle de Sumeria et que le service client utilise trois autres adresses en @news.lydia-app.com, @info.lydia-app.com et @lydia-app.com. J’ai un peu de mal à voir pourquoi un news et un info pour du support et en quoi le support n’est pas officiel ou ne mériterait pas d’être crédibilisé sur la page web de réassurance mais je ne vais pas relancer, ce ne sont pas mes oignons.

Demain je tenterai d’envoyer on RIB pour récupérer mon solde. Je n’ai pas hâte. L’expérience ma très fortement refroidi côté sérieux et confiance.

Pour l’instant, si quelqu’un de Lydia/Sumeria me lit, je me doute qu’il y a des raisons à tout ce circuit, mais vous êtes quand même en train de demander à vos utilisateurs de s’habituer et d’agir à l’encontre de tout ce qu’on présente partout comme des pratiques de sécurité contre le phishing :

- Ne pas prendre en compte les emails venant de domaines inconnus

- Ne pas prendre en compte les emails avec une adresse de réponse étrange ou inconnue

- Ne pas cliquer sur des liens menant vers des cibles masquées ou inconnues

- Ne pas envoyer d’informations personnelle ou sensible par email à quelqu’un qui est censé les connaitre déjà

- Ne JAMAIS envoyer de code de confirmation SMS par email ou ailleurs que sur la page de login officielle

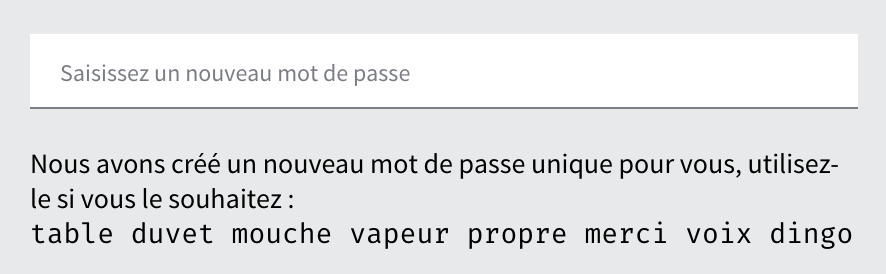

Pour une app finance-paiement, j’attends autre chose. Peu importe les raisons, ça mérite de faire mieux. Il y a des moyens. Au minimum :

- une interface web pour les messages du support, hébergée par le nom de domaine officiel principal (ou un sous-domaine de celui-ci)

- la capacité de retrouver sur une page du domaine officiel principal (ou un sous-domaine de celui-ci) les messages d’information importants envoyés par email

- les envois de données sensibles (comme un RIB) sont à faire sur une page web du du domaine officiel principal (ou un sous-domaine de celui-ci) et pas par email

- des pages web qui listent tous les domaines et adresses qui envoient des emails en votre nom (support inclus)